Xerox D110/D125 Copier/Printer

セキュリティターゲット

- 119 – Copyright

2012 by Fuji Xerox Co., Ltd

・ SSLv3/TLSv1 プロトコルとして生成される接続毎の暗号鍵

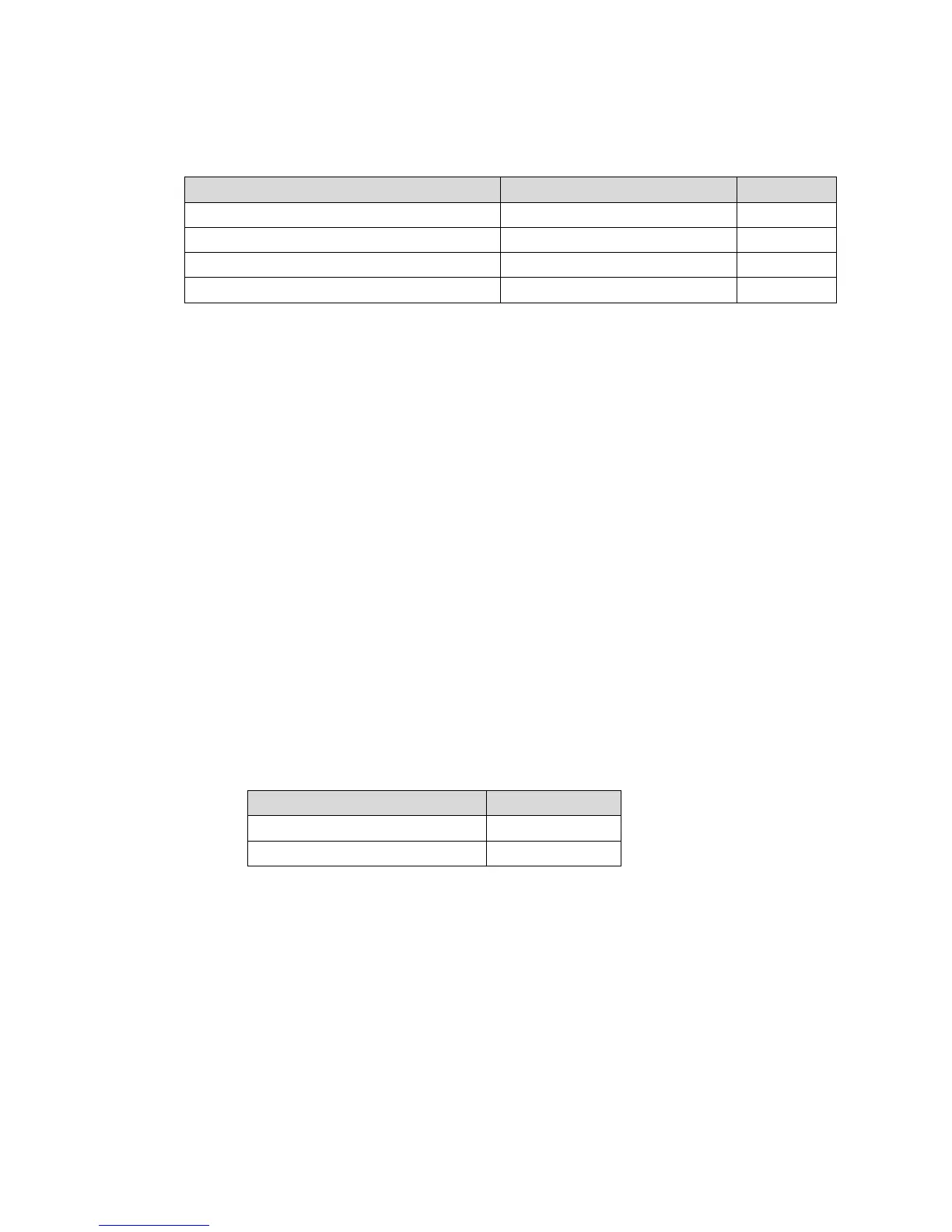

具体的には、下記の暗号化スイートの何れかが選択される。

SSL/TLS の暗号化スイート 共通鍵暗号方式/鍵サイズ ハッシュ方式

3KeyTriple-DES/168 ビット

SHA1

TLS_RSA_WITH_AES_128_CBC_SHA

AES/128 ビット

SHA1

TLS_RSA_WITH_AES_256_CBC_SHA

AES/256 ビット

SHA1

また改ざんからの保護は、SSL/TLS 暗号通信プロトコルの HMAC(Hashed Message

Authentication Code – IETF RFC2104)機能を使用する事によって実現する。

Web クライアント上で SSL/TLS 通信を有効にすると、クライアントからの要求は HTTPS を通して、受信

しなければならない。 SSL/TLS 通信は、IPSec、SNMPv3 、S/MIME をセットアップする前、またはシ

ステム管理者がセキュリティ監査ログデータをダウンロードする前に有効に設定されていなければならない。

b) IPSec プロトコル

システム管理者によりシステム管理者モードで設定された「IPSec 通信」に従い、内部ネットワーク上を流

れる文書データ、セキュリティ監査ログデータや TOE 設定データ(TSF データ)を保護する一つとして、セキュ

アなデータ通信が保証される、IPSec プロトコルに対応している。

IPSec プロトコルは、TOE とリモート間でどのような IPSec 通信を行うかといった、秘密鍵や暗号アルゴリ

ズムなどのパラメータを定義するための、セキュリティアソシエーションの確立をする。 アソシエーションの確立

後、指定された特定の IP アドレス間の全ての通信データは、TOE の電源 OFF またはリセットされるまで

IPSec のトランスポートモードにより暗号化される。 なお暗号鍵はセションの開始時に生成され、MFD 本

体の電源を切断するか、またはセションの終了と同時に消滅する。

・IPSec プロトコル(ESP:Encapsulating Security Payload)として生成される接続毎の暗号鍵

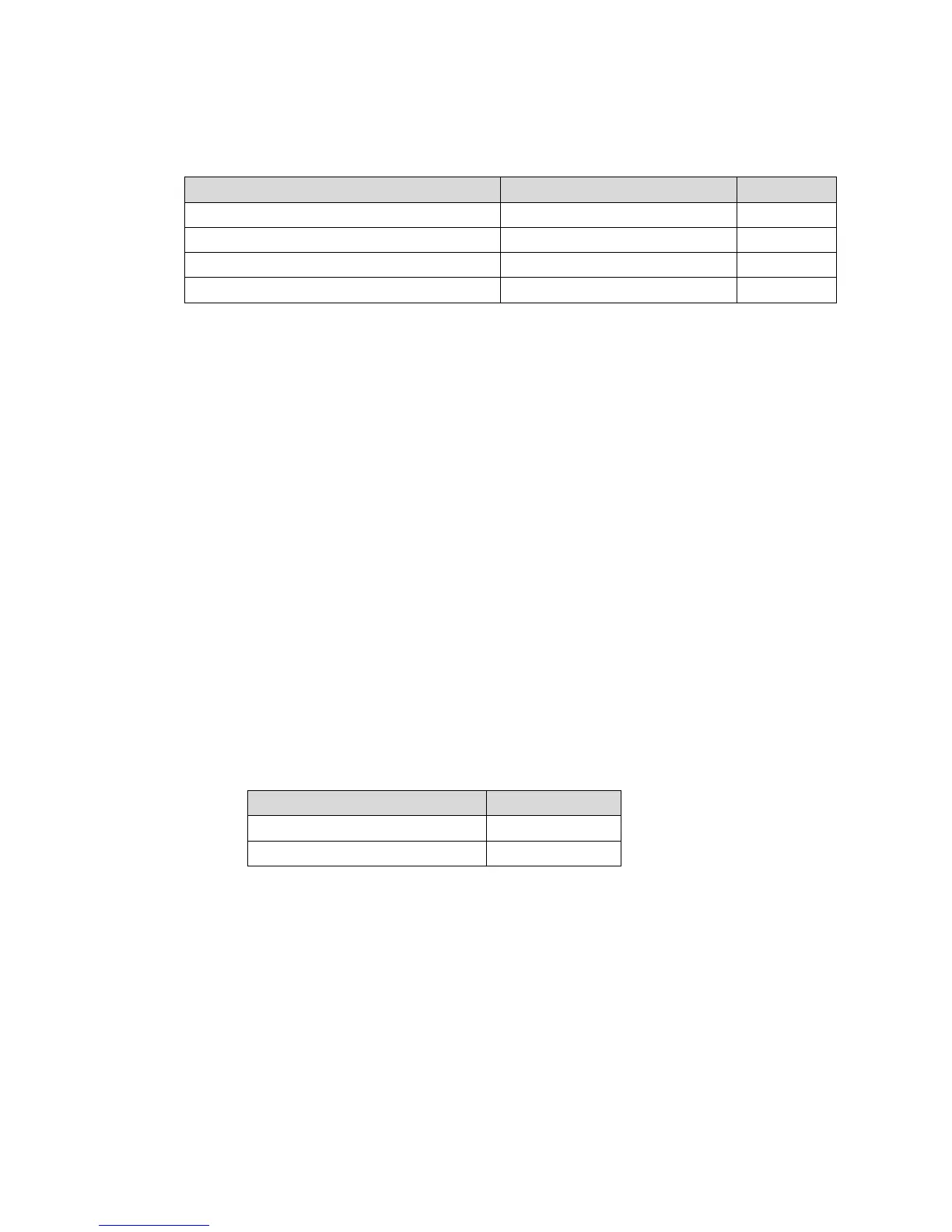

具体的には、下記の共通鍵暗号方式とハッシュ方式の組み合わせの何れかが選択される。

共通鍵暗号方式/鍵サイズ ハッシュ方式

AES/128 ビット

SHA1

3Key Triple-DES/168 ビット

SHA1

c) SNMPv3 プロトコル

システム管理者によりシステム管理者モードで設定された「SNMPv3 通信」に従い、ネットワーク管理プロ

トコルの SNMP を利用する時の、セキュリティソリューションの一つとして、SNMPv3 プロトコルに対応してい

る。 SNMPv3 プロトコルは IETF RFC3414 で規定されているように、データの暗号化のみならず、各

SNMP メッセージを認証するために使用される。

この機能を使用する時は、認証パスワードとプライバシー(暗号化)パスワードの両方を、TOE とリモートサ

ーバーの両方にセットアップしなければならない。 またパスワードは共に 8 文字以上で運用しなければなら

ない。

SNMPv3 の認証は SHA-1 ハッシュ関数を使用し、また暗号化は CBC -DES を使用する。 なお暗号

Loading...

Loading...